网鼎杯2022青龙组 re694

网鼎杯2022青龙组 re694

分析

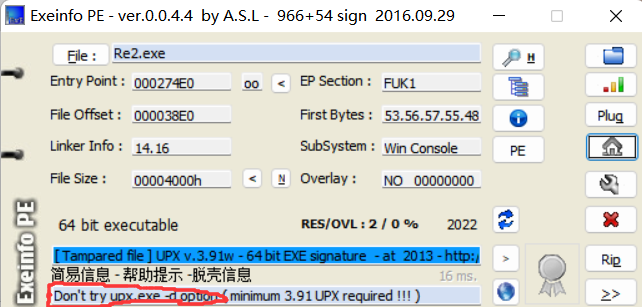

首先查壳

这里提示不能直接去upx的壳,先放入winhex中看看

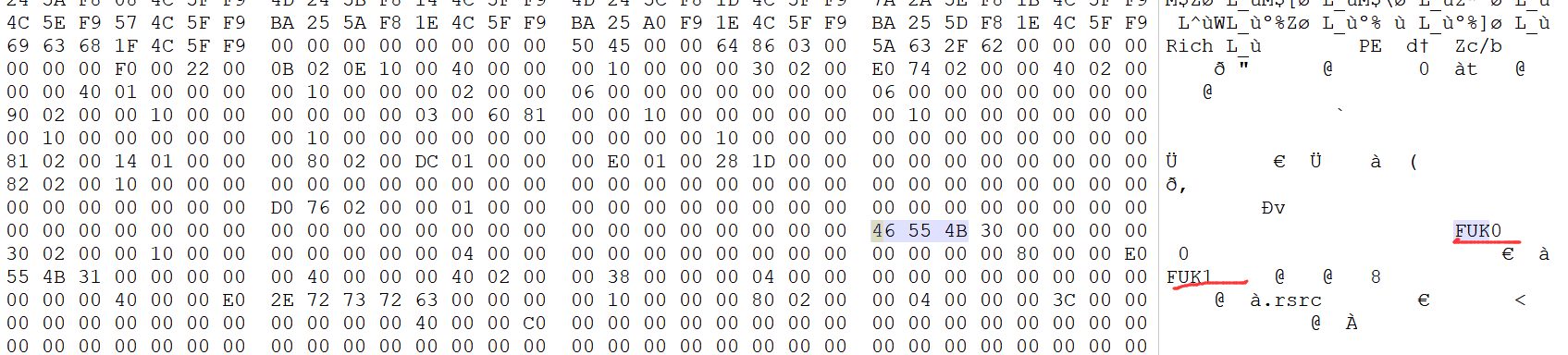

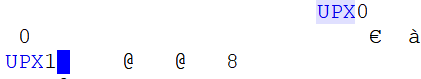

发现这里是FUK,这里将特征码给改了,所以要将FUK改为UPX然后保存

然后常规UPX的脱壳

然后放入IDA分析,找到关键语句进行交叉引用

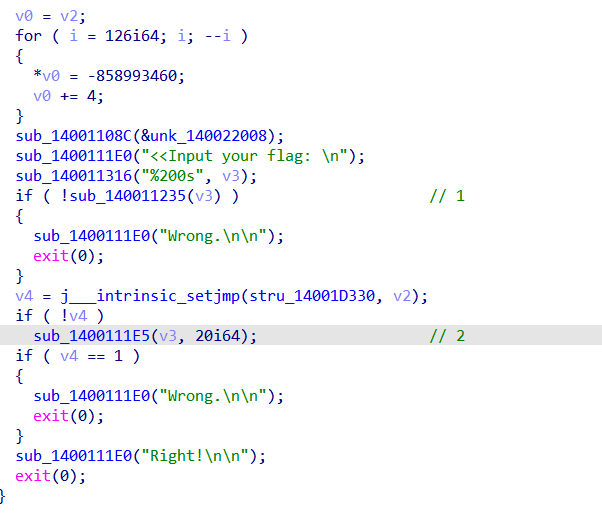

发现关键的函数只有这两个

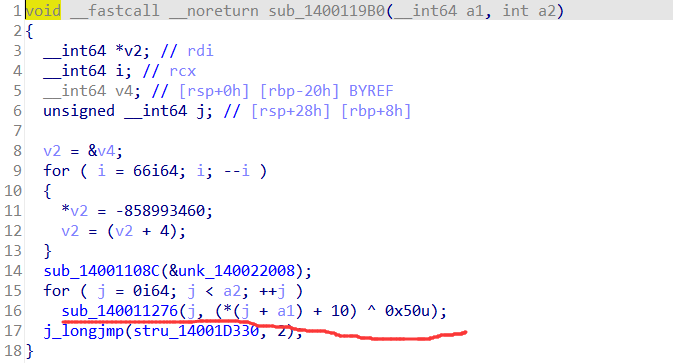

然后跟进这个函数

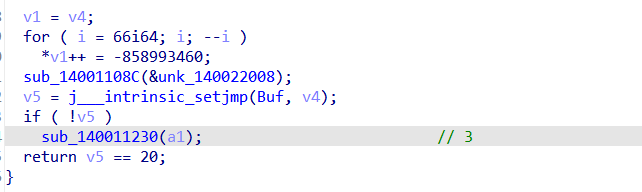

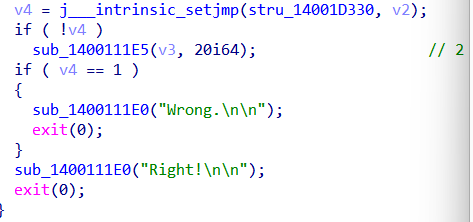

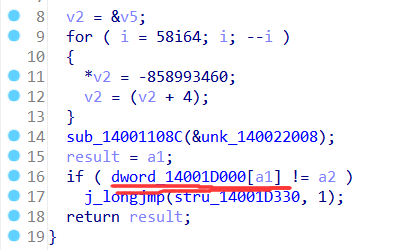

然后去外面sub_1400111E5函数中看看

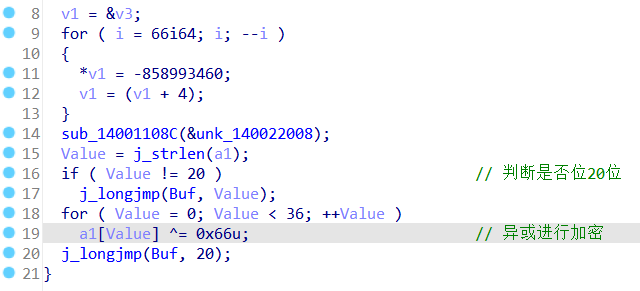

这一部分是加密,然后进去sub_140011276函数中看一下

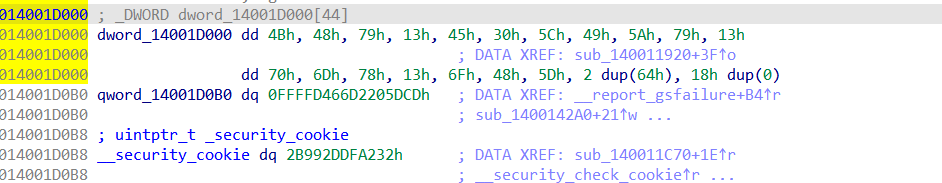

这里是进行判断的,可以从这里提取到关键字符

脚本

|

总结

还是要去看看关于壳和免杀的内容以及PE结构,太重要了/(ㄒoㄒ)/~~

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 逆向上分之路!

评论