BUU CrackRTF

BUU CrackRTF

分析

首先去查壳,无壳32位,放入DIA中去分析

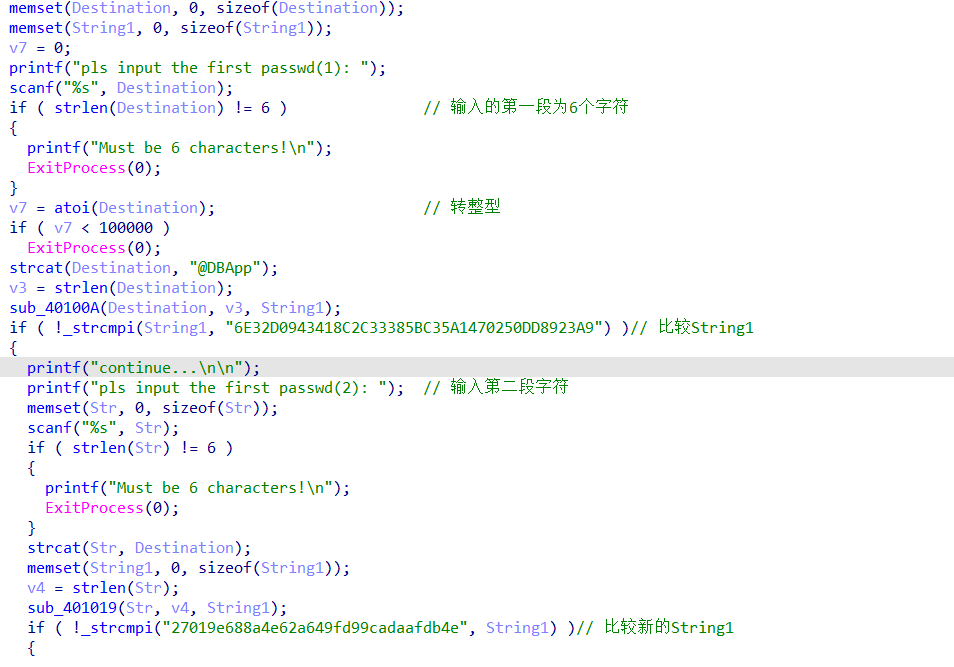

逻辑很简单,唯一要怀疑的就两个函数sub_40100A函数和sub_401019函数,分别点进去看

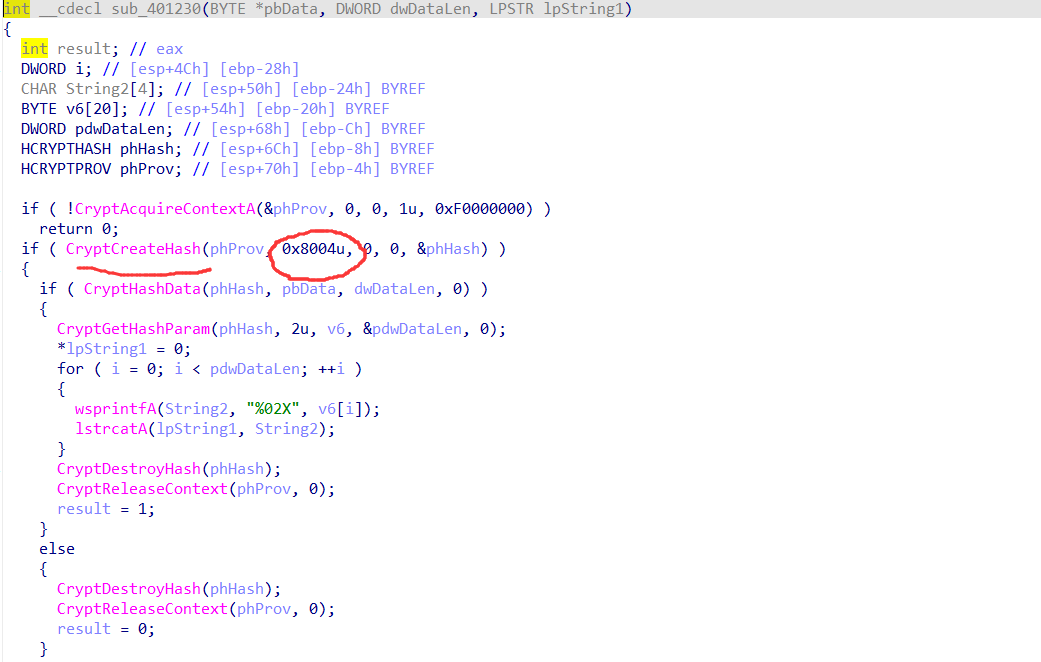

sub_40100A函数

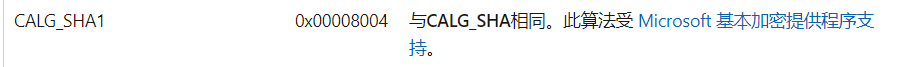

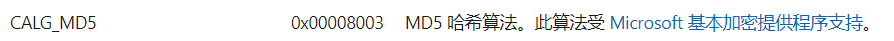

这是一个哈希加密,去看一下它对应的加密是啥

是Sha1的哈希加密,解密脚本

import hashlib |

那么第一段的输入就为123321

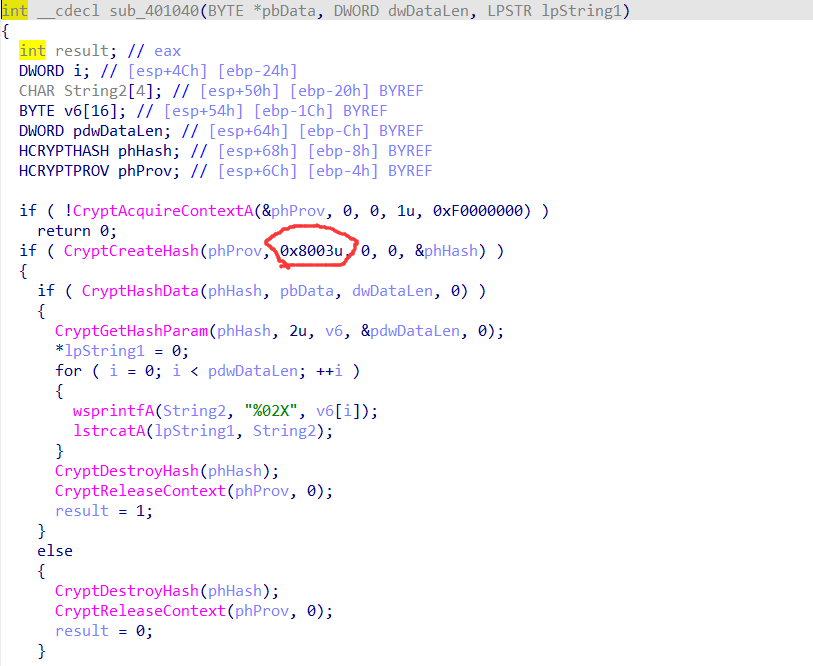

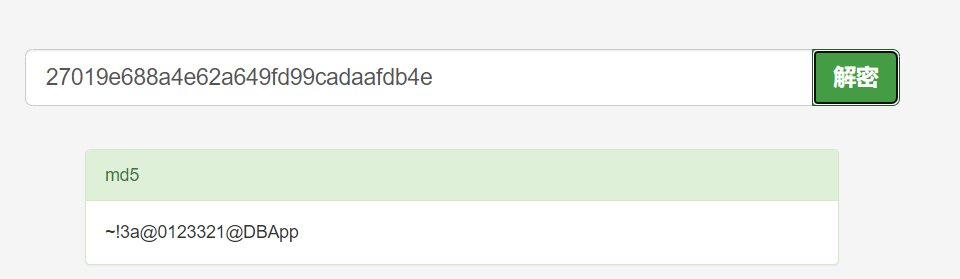

sub_401019函数

为md5加密,直接用网站解密

那么第二段的输入为~!3a@0

打开程序分别输入两次内容然后生成了一个.rtf的文件打开就是flag了。

flag{N0_M0re_Free_Bugs}

总结

了解到了哈希加密有python有包能解出来,根据网上的格式能解出来,涨知识了

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 逆向上分之路!

评论