2019红帽杯 xx

[2019红帽杯]xx

分析

首先查壳,发现是64位无壳的,然后分析

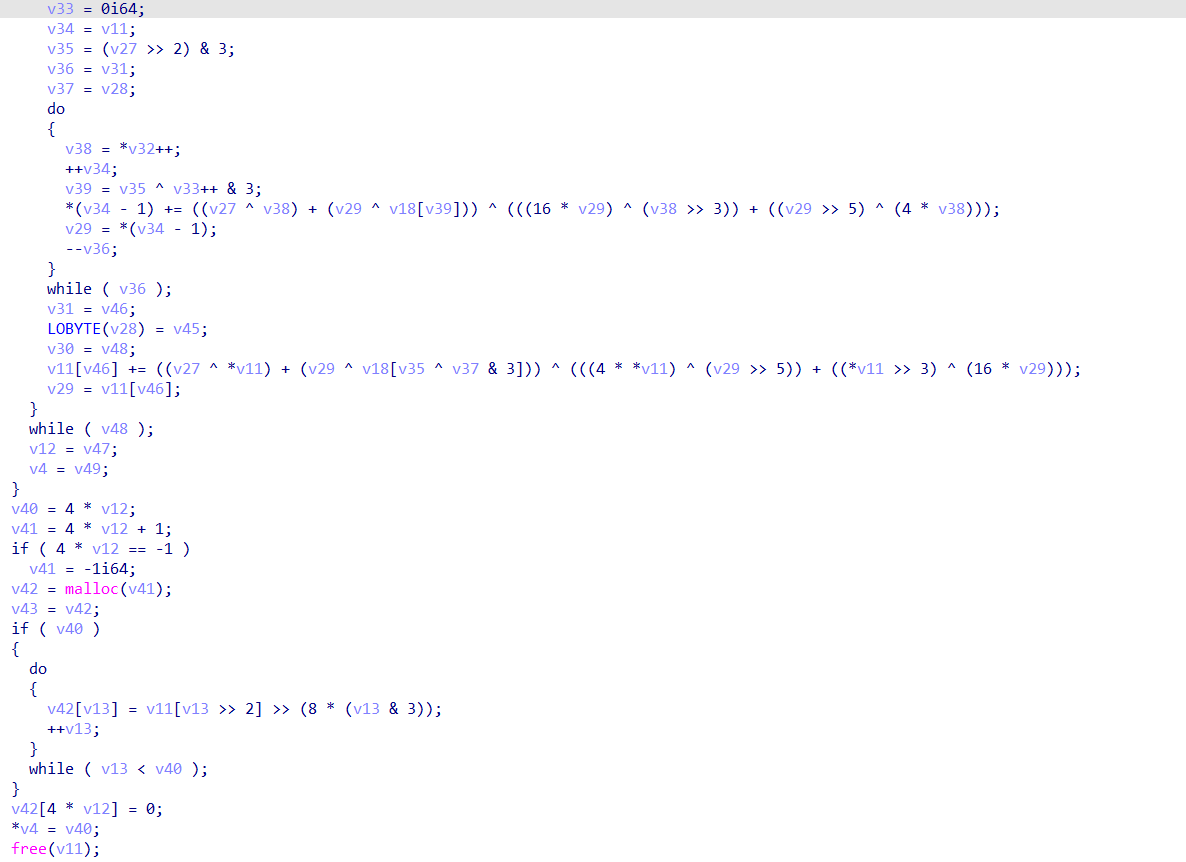

xxtea函数

首先这一部分就像是一个tea加密然后结合题目XX就在是可能是xxtea加密

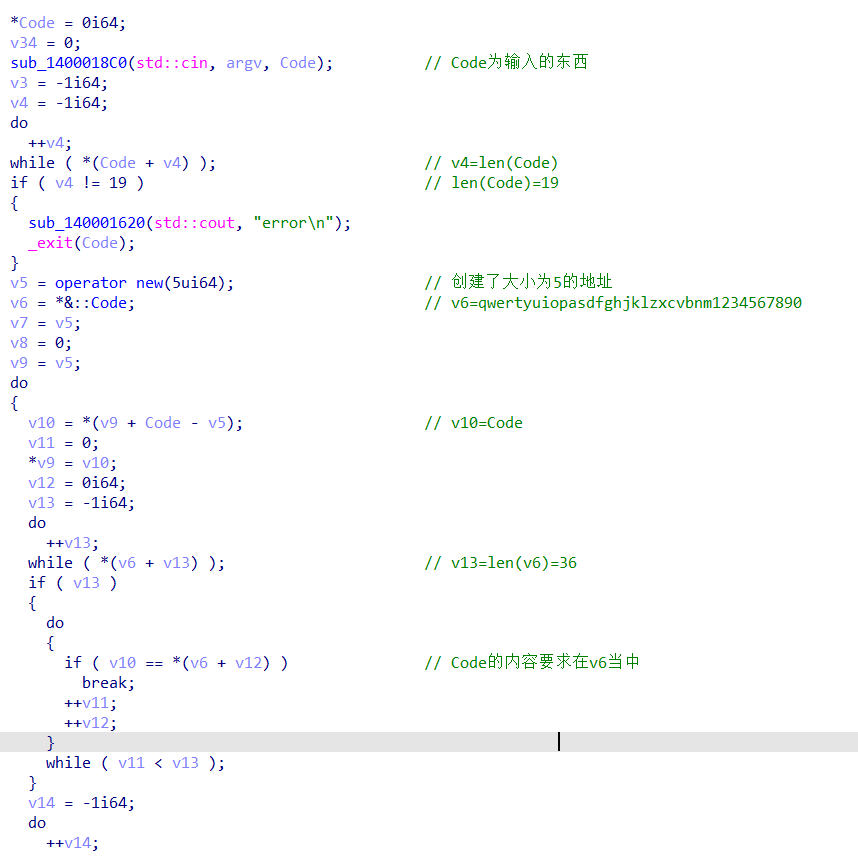

总的分析

- 判断输入的字符串的每个字符是否包含在”qwertyuiopasdfghjklzxcvbnm1234567890”中

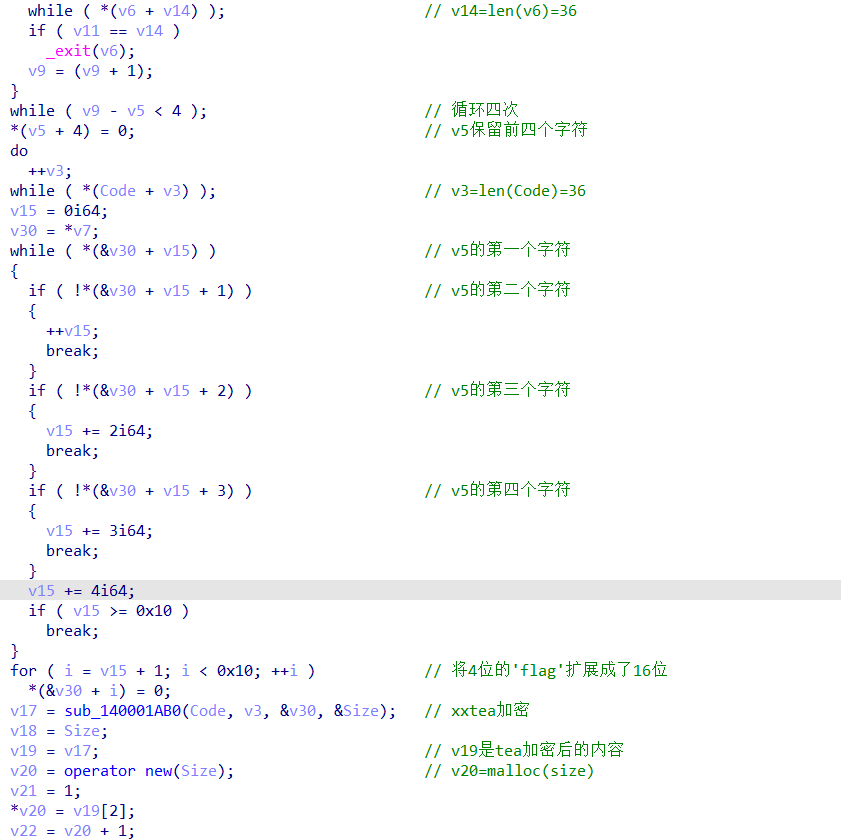

- 取输入字符串的前4位字符,即”flag”,扩展为16位,作为xxtea加密的秘钥key

- 将输入的字符串使用key加密,加密后的字符保存在字符数组v19,共24位字符

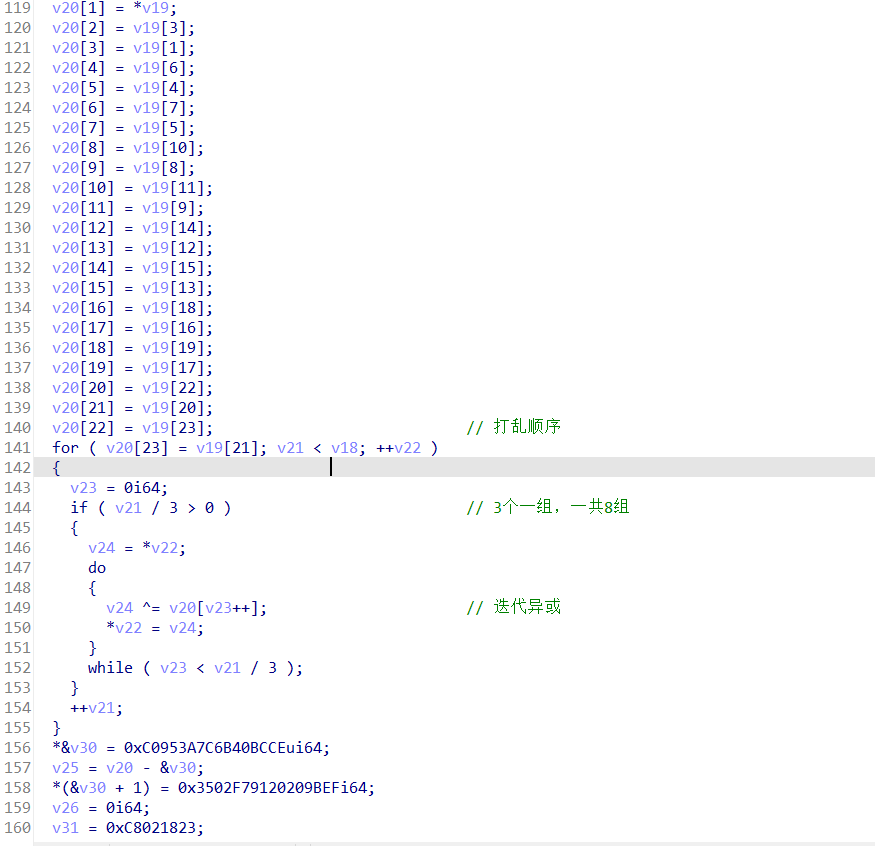

- 打乱v19数组,保存到v20数组中

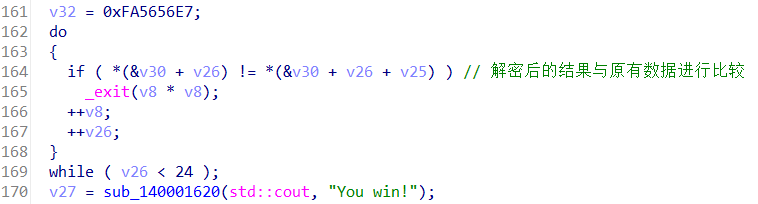

- 将24位字符,每3位为一组,每一组都进行异或,得到新的加密字符串

- 将新的加密字符串与已经存在的字符串比较,相同即正确

脚本

import xxtea |

总结

题目自己做的话还是有点难有些复杂,参杂了很多内容,综合水平比较高。自己的写脚本能力还是太弱了,只能看得懂大佬们写的脚本,自己还是不能独立写出脚本,还要多多加油!!!

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 逆向上分之路!

评论