BUU[羊城杯 2020]easyre

BUU[羊城杯 2020]easyre

分析

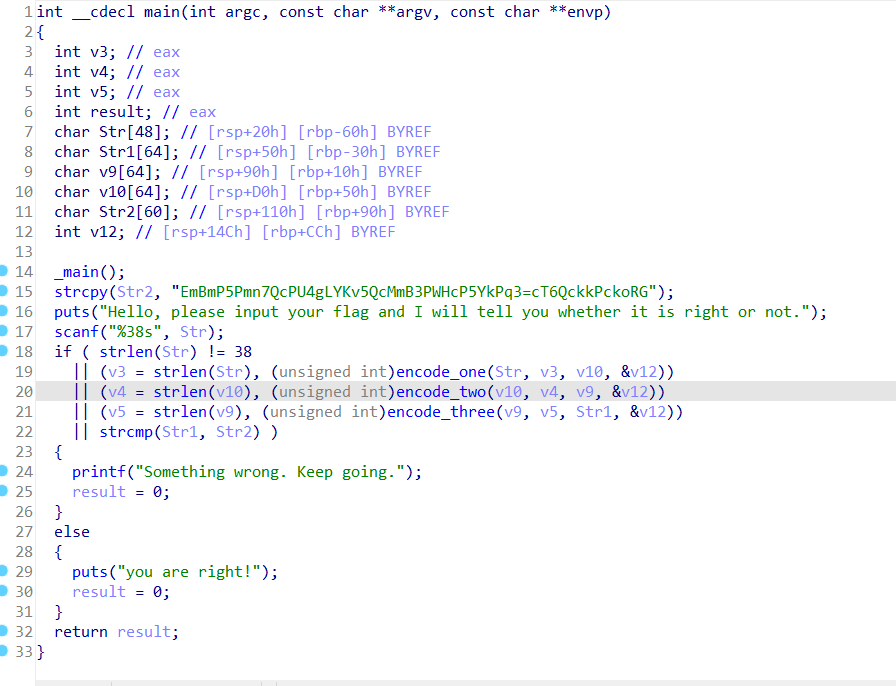

首先查壳,发现是无壳64位的,放入对应的IDA分析

可以看到,这里是只有那个if语句不成立才能得到到flag,于是去看一下那三个encode函数

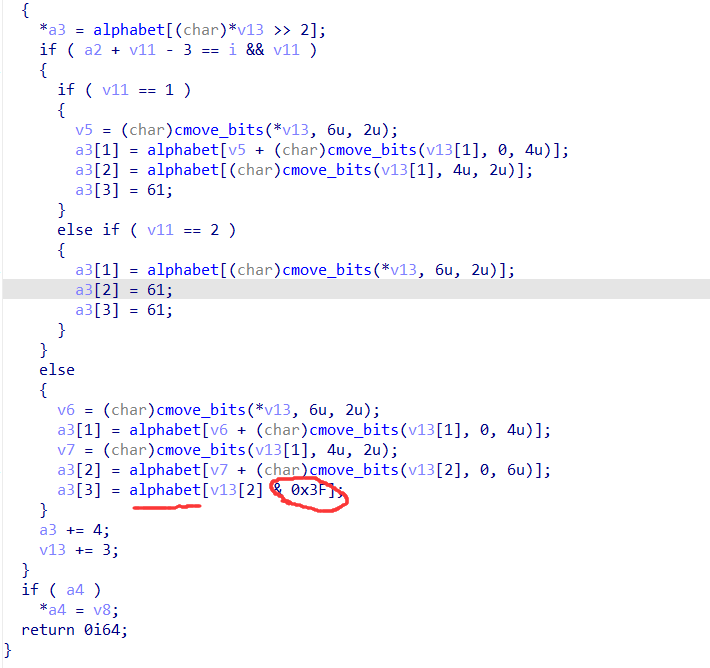

第一个encode

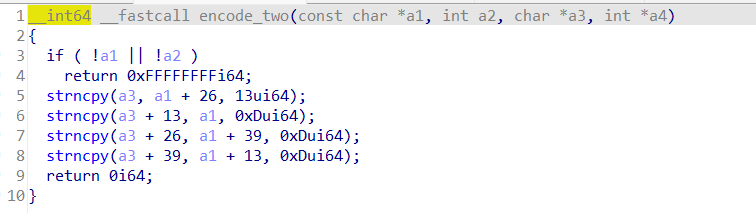

这里看到这些地方,猜测是base64,于是去一下alphabet函数看一下码表

就是普通的base64

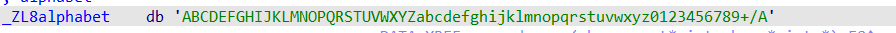

第二个encode

发现是将编码后的字符串以13个一组的换位置

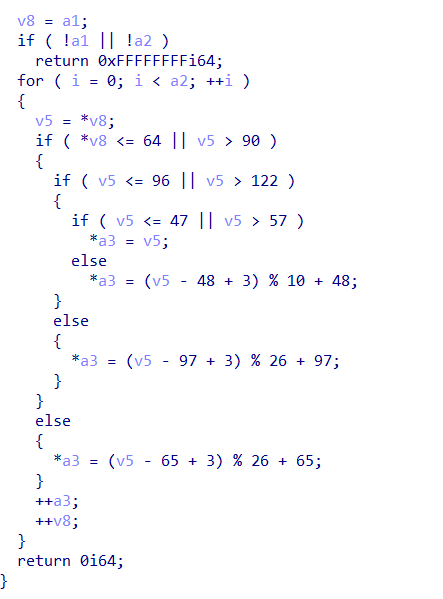

第三个encode

这里看到先减去48(0) 97(a) 65(A)再位移三位然后除于再加到原来的大小写,很容易得出这是移三位的凯撒密码

脚本

import base64 |

总结

要善于发现每个函数的特征部分,发现是什么加密原理,便于解密。还要加油锻炼自己写脚本的能力我的能力还是不太行/(ㄒoㄒ)/~~

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 逆向上分之路!

评论